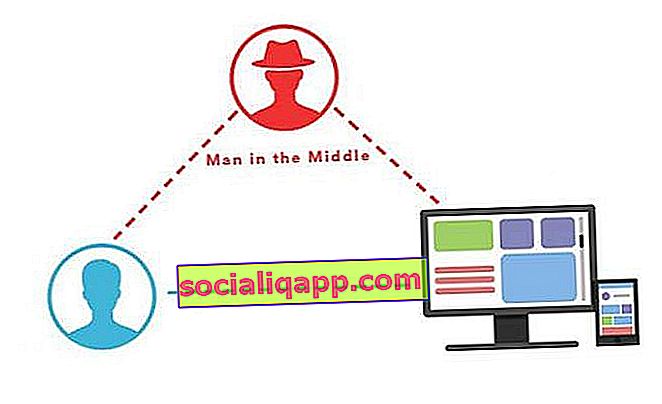

Serangan siber adalah perkara biasa di dunia internet. Oleh itu, setiap saat, kita berisiko kehilangan maklumat kita. Salah satu kaedah yang paling banyak digunakan hari ini adalah serangan Man-in-the-Middle . Melalui ini, ia berusaha mengganggu komunikasi antara dua atau lebih peranti, dan dengan demikian memperoleh data yang dikirimkan. Walau bagaimanapun, dengan beberapa cadangan, anda dapat menavigasi tanpa rasa takut menjadi mangsa penggodam.

Apa itu serangan Man-in-the-Middle?

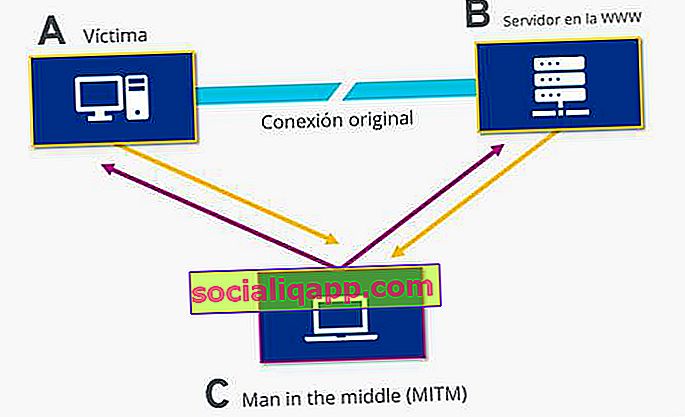

Setiap saat kita terus melayari dalam rangkaian, kita menghadapi risiko serangan siber. Di antara yang paling dikenali, dan yang dianggap waspada, adalah serangan Man-in-the-Middle, juga dikenali sebagai serangan MitM atau perantara . Ini terdiri daripada orang atau perisian yang mengganggu komunikasi antara komputer atau peranti, yang memungkinkan pihak ketiga untuk mengakses maklumat yang dihantar. Idea serangan ini adalah untuk mengalihkan data dan mengawalnya.

Kemajuan teknologi juga memungkinkan evolusi risiko di Internet. Sebelum ini, penggodam harus memanipulasi saluran fizikal untuk mencapai pemintas komunikasi. Ini tidak perlu lagi. Penggunaan rangkaian bersama menjadikan proses lebih mudah bagi pihak ketiga untuk melakukan serangan MitM. Melalui ini, ia berusaha mengatasi protokol keselamatan , untuk mengakses maklumat yang dienkripsi dari peranti yang berkomunikasi. Secara amnya, serangan ini biasanya ditujukan kepada transaksi dalam talian yang melibatkan wang.

Jenis serangan Man-in-the-Middle

Risiko mengalami serangan MitM tidak ada sepanjang masa. Kenyataannya adalah bahawa tidak ada satu cara untuk menerobos komunikasi data . Penggodam itu tidak melakukan semuanya secara kebetulan, dia mengenali mangsa untuk melaksanakan kaedah yang paling tepat dan menipunya. Jenis serangan Man-in-the-Middle termasuk:

- Serangan berdasarkan pelayan DHCP: Apabila membicarakan DHCP, ini membolehkan anda menetapkan alamat IP dan semua tetapannya secara dinamik. Sekiranya pelayan DHCP palsu dibuat, maka ia akan mengambil alih kawalan penugasan alamat IP tempatan. Dengan ini, anda dapat mengalihkan dan memanipulasi trafik maklumat berkat kenyataan bahawa ia dapat menggunakan gateway dan pelayan DNS untuk keuntungannya.

- Keracunan cache ARP: ARP atau Protokol Penyelesaian Alamat membenarkan penyelesaian alamat IP rangkaian LAN ke alamat MAC. Sebaik sahaja protokol mula berfungsi, alamat IP dan MAC mesin meminta dihantar, serta IP mesin yang diminta. Akhirnya maklumat itu disimpan dalam cache ARP. Untuk mendapatkan akses ke data ini, maka penggodam akan membuat ARP palsu. Ini akan membolehkan alamat MAC penyerang berhubung dengan IP rangkaian dan menerima semua maklumat yang dihantar.

- Serangan berdasarkan pelayan DNS: DNS atau Domain Name System bertanggungjawab menerjemahkan nama domain ke alamat IP dan menyimpannya dalam cache untuk mengingatnya. Idea penyerang adalah memanipulasi maklumat dalam cache ini, menukar nama domain dan mengarahkan semula ke laman web lain.

Jenis penyahsulitan dalam MitM

Setelah komunikasi dipintas, tiba masanya data yang diperoleh mesti didekripsi . Ketika datang ke serangan Man-in-the-Middle, penyerang biasanya fokus pada empat cara untuk mengakses maklumat:

- HTTPS spoofing: HTTPS adalah protokol yang memastikan bahawa laman web yang anda lawati menyimpan data anda dengan selamat. Tetapi penggodam mempunyai kemampuan untuk memecahkan keselamatan ini. Pasang sijil root keselamatan palsu. Penyemak imbas tertipu mempercayai bahawa laman web ini selamat dan membenarkan akses ke kunci penyulitan. Dengan ini, penyerang akan dapat memperoleh semua maklumat yang didekripsi dan mengembalikannya kepada pengguna tanpa dia perhatikan bahawa dia dilanggar.

- BEAST dalam SSL: dalam bahasa Sepanyol dikenali sebagai kelemahan penyemak imbas di SSL / TLS. SSL dan TLS adalah dua protokol keselamatan lain yang bertujuan untuk melindungi maklumat pengguna. Dalam kes ini, penggodam memanfaatkan kelemahan enkripsi blok untuk mengalihkan dan menyahsulitkan setiap data yang dihantar antara penyemak imbas dan pelayan web. Dengan cara ini, ia mengetahui lalu lintas internet mangsa.

- Rampasan SSL: apabila laman web dimasukkan, penyemak imbas pertama kali membuat sambungan dengan protokol HTTP dan kemudian pergi ke HTTPS. Ini membolehkan sijil keselamatan diberikan, sehingga memastikan pengguna menavigasi dengan selamat. Sekiranya terdapat penyerang, penyerang akan mengalihkan lalu lintas ke peranti anda sebelum sambungan ke protokol HTTPS dicapai. Dengan cara ini anda akan dapat mengakses maklumat mangsa.

- SSL Stripping - Penyerang menggunakan serangan keracunan ARP cache MitM. Melalui ini, anda akan membuat pengguna memasukkan versi laman web HTTP. Dengan ini, anda akan mendapat akses ke semua data yang didekripsi.

Elakkan serangan Man-in-the-Middle

Serangan man-in-the-Middle menimbulkan risiko besar terhadap maklumat pengguna dalam rangkaian. Oleh itu, selalu perlu berwaspada dan mengambil langkah-langkah untuk mengurangkan kemungkinan serangan . Cadangan terbaik ialah anda menggunakan VPN, menguruskan penyulitan kami. Juga, jangan lupa untuk mengesahkan bahawa setelah anda memasuki laman web itu tetap dengan HTTPS. Sekiranya anda beralih ke HTTP, anda mungkin berisiko diserang.

Dan mengenai protokol ini, jika laman web hanya berfungsi dengan HTTP, cubalah untuk tidak memasukkannya kerana tidak dianggap selamat. Ikuti juga semua kemas kini . Setiap hari kaedah keselamatan diperbaharui untuk melindungi maklumat pengguna. Jangan lupa untuk mengesahkan bahawa e-mel yang anda terima berasal dari alamat selamat. Menerapkan cadangan ini akan mengurangkan risiko.

Adakah anda sudah memasang Telegram ? Terima siaran terbaik setiap hari di saluran kami . Atau jika anda mahu, ketahui semuanya dari halaman Facebook kami .